La hora de los hackers

- Por:

Conferencia impartida en el marco del IV Ciclo de Conferencias UPM TASSI 2010

El Repartidor saca un brazo revestido de negro a través de la ventana destrozada. Un rectángulo blanco brilla en la pálida luz del patio: una tarjeta de visita. En la siguiente vuelta, la korreo se la arrebata de la mano y la lee. Dice:

HIRO PROTAGONIST

Ultimo de los hackers independientes El mejor espadachín del mundo Cazadatos, Corporación Central de Inteligencia Especialista en íntel sobre software (música, películas y microcódigo)

En el reverso hay un galimatías que detalla cómo ponerse en contacto con él: un número de teléfono, un código universal de localización de teléfono vocal, un apartado de correos, su dirección en media docena de redes electrónicas de comunicaciones. Y una dirección en el Metaverso.

—Qué nombre tan idiota —comenta ella, guardándose la tarjeta en uno del centenar de pequeños bolsillos que cubren su mono.

—Pero no se olvida —replica Hiro.

—Si eres un hacker...

—¿Cómo es que entrego pizzas?

—Exacto.

—Porque soy un hacker independiente. Oye, seas quien seas, te debo una.Neal Stephenson, “Snow Crash”

1.- Acotación de la materia objeto de análisis

El presente trabajo se circunscribe a analizar las modificaciones legislativas, en materia de delitos de revelación de secretos y daños informáticos, que se recogen en el Proyecto de Ley Orgánica por la que se modifica la Ley Orgánica 10/1995, de 23 de noviembre, del Código Penal, actualmente en fase de enmiendas en el Congreso de los Diputados...

Si bien en el proyecto se incluyen otras reformas que tangencialmente pueden afectar a delitos informáticos –como por ejemplo la incriminación como estafa de la utilización de tarjetas de crédito ajenas, a fin de evitar la repetición de curiosas sentencias- se ha optado por analizar exclusivamente los nuevos tipos penales que tradicionalmente se han vinculado a conductas de hacking. En la anterior legislatura tuvo entrada en el Congreso un proyecto de reforma del Código Penal, que no llegó a ver la luz, en la que se llegó a incluir en el preámbulo lo siguiente:

La tutela penal de la intimidad y de los secretos ha sido tradicionalmente fragmentaria, y condicionada a la realización de conductas de apoderamiento de papeles, cartas o mensajes, o de instalación de aparatos de captación de imagen o sonido, pero a la vez que la importancia fundamental de ese bien jurídico exige cada vez mayor atención y medidas legales, como son esencialmente las recogidas en la legislación sobre protección de datos, crecen los riesgos que lo rodean, a causa de las intrincadas vías tecnológicas que permiten violar la privacidad o reserva de datos contenidos en sistemas informáticos. Esa preocupante laguna, que pueden aprovechar los llamados hackers ha aconsejado, cumpliendo con obligaciones específicas sobre la materia plasmadas en la Decisión Marco 2005/222/JAI de 24 de febrero de 2005 relativa a los ataques contra los sistemas de información, incorporar al artículo 197 del Código Penal un nuevo apartado que castiga a quien por cualquier medio o procedimiento y vulnerando las medidas de seguridad establecidas para impedirlo, accediera sin autorización a datos o programas informáticos contenidos en un sistema informático.

La inclusión de la palabra hackers en el preámbulo del anterior proyecto ocasionó un buen número de críticas en la Red, por cuanto suponía la criminalización definitiva de un concepto que en su origen nada tenía que ver con la ciberdelincuencia. Afortunadamente, los redactores del actual proyecto han sabido rectificar, y la palabra hacker quedará de momento excluida de nuestro derecho penal.

Con todo, y tal como analizaremos a continuación, el proyecto supone un nuevo peldaño en la escalada de represión que viene sufriendo Internet desde que el poder constituido tomó conciencia del potencial de la Red para transformar la sociedad. Conductas limítrofes con el hacking, que los jueces han venido reiteradamente considerando atípicas penalmente, quedarán criminalizadas de entrar en vigor la nueva reforma.

Analizaremos pues los cambios propuestos en el artículo 197 del Código Penal –revelación de secretos- y 264 –daños informáticos. Pero antes de entrar en profundidad, será conveniente tomar una pequeña perspectiva histórica.

2.- Internet como territorio de excepción: el derecho penal del enemigo, o del competidor empresarial

El Código Penal de 1995, pomposamente publicitado en su día como “El Código Penal de la Democracia”, introdujo por primera vez en nuestro ordenamiento los delitos de intrusismo y vandalismo informático, que quedaron tipificados en los artículos 197 y siguientes, y 263.2 del Código Penal.

Pese a que en el texto de los artículos y en los análisis llevados a cabo por la doctrina quedaba meridianamente claro que la nueva regulación únicamente podía aplicarse en caso de revelación de secretos y daños, la aplicación práctica del Código Penal fue mucho más allá. Desde 1997, año en que se produce la primera detención, muchos hackers fueron detenidos y criminalizados mediáticamente, debiendo sufrir el calvario del proceso judicial, para acabar finalmente absueltos por la justicia, que como no podía ser de otra manera, aplicaba la ley penal de conformidad con criterios restrictivos, en base al principio de intervención mínima. Si la actividad del hacker se limitaba a la comprobación de vulnerabilidades de sistemas, sin afectar a la intimidad ni causar daño, la sentencia no podía ser otra que la absolución.

En las postrimerías de los años 90, tres operaciones centraron la atención de los medios de comunicación: las operaciones Toco, Hispahack y Yanki, las cuales figuran descritas en la web del Grupo de Delitos Telemáticos de la Guardia Civil de la siguiente manera:

- Operación TOCO: Detención en Tarragona de dos intrusos informáticos relacionados con el acceso ilegal a los ordenadores de la Universidad de Tarragona, Universidad de Valencia, Centro de Supercomputación de Cataluña y Registro Mercantil de Tarragona.

- Operación HISPAHACK: Detención coordinada de cuatro intrusos informáticos relacionados directa o indirectamente con la sustracción de datos reservados de carácter personal de más de 2.500 usuarios de un proveedor de Internet de Girona, acceso ilegal a 16 ordenadores de la Universidad Politécnica de Cataluña, modificación de la página Web del Congreso de los Diputados, e intentos de accesos no autorizados a ordenadores de la Universidad de Oxford y de la NASA.

- Operación YANKI: Detención en Murcia de un intruso informático relacionado con un intento de acceso no autorizado a la red informática externa del Ministerio del Interior en Madrid a través de ordenadores ubicados en EEUU.

En los dos primeros casos reseñados se dictó sentencia absolutoria, y en el tercero se archivó sin necesidad de llegar a juicio. Pese a ello, en algunas ocasiones la prensa llegó a extremos delirantes. Baste comparar la noticia que dio El País sobre el presunto hacker del Ministerio del Interior, cuando comenzó la investigación del caso, y la que publicó al finalizar.

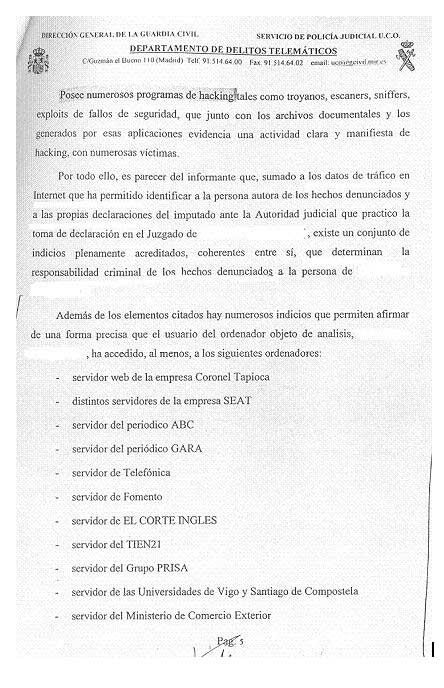

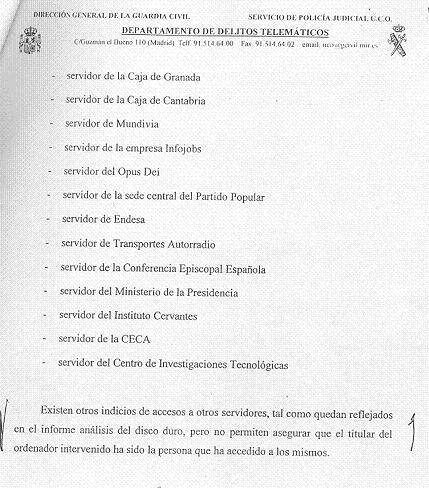

El tratamiento periodístico habitual de la figura del hacker está a años luz de la realidad judicial. Posiblemente uno de los casos más exagerados juzgados en España fue el de Quickbasic, una persona para la que el Partido Popular llegó a solicitar una pena de cuatro años de prisión y una indemnización multimillonaria. Se trataba de un experto en seguridad informática de origen gallego, que indignado por los fallos de seguridad de las páginas web de organismos públicos, dejaba un aviso –incluyendo nombre, apellidos y DNI- en aquellos sitios mal defendidos que visitaba. Como curiosidad histórica, transcribo aquí dos folios del informe policial:

Cuando finalmente fue absuelto, al entender la Juez que no existía delito alguno, Quickbasic posó para El País ocultando su rostro con un CD en el que rotuló un mensaje en números romanos dedicado a aquellos que le habían acusado. Teniendo en cuenta que en la lista de webs investigadas estaban, además del PP, el Opus Dei, la Conferencia Episcopal y el periódico ABC, debió pensar que el latín era un idioma que todos entenderían. En fin, cosas de hackers.

Tiempos heroicos aquellos. Lo que no consiguió el Partido Popular, acabará consiguiéndolo el actual Gobierno del PSOE: la criminalización de la investigación de seguridad informática. El proyecto de reforma del Código Penal no busca otra cosa que la tipificación como delito del denominado “hacking white hat”. En su línea habitual, los partidos mayoritarios legislan a favor de las empresas privadas de seguridad informática, para eliminar la competencia que siempre han representado los hackers independientes.

3.- La criminalización del simple acceso a un sistema

Transcribo a continuación el artículo 197 del Código Penal vigente, donde se describen las conductas de intrusismo informático:

Artículo 197.

1. El que, para descubrir los secretos o vulnerar la intimidad de otro, sin su consentimiento, se apodere de sus papeles, cartas, mensajes de correo electrónico o cualesquiera otros documentos o efectos personales o intercepte sus telecomunicaciones o utilice artificios técnicos de escucha, transmisión, grabación o reproducción del sonido o de la imagen, o de cualquier otra señal de comunicación, será castigado con las penas de prisión de uno a cuatro años y multa de doce a veinticuatro meses.

2. Las mismas penas se impondrán al que, sin estar autorizado, se apodere, utilice o modifique, en perjuicio de tercero, datos reservados de carácter personal o familiar de otro que se hallen registrados en ficheros o soportes informáticos, electrónicos o telemáticos, o en cualquier otro tipo de archivo o registro público o privado. Iguales penas se impondrán a quien, sin estar autorizado, acceda por cualquier medio a los mismos y a quien los altere o utilice en perjuicio del titular de los datos o de un tercero.

3. Se impondrá la pena de prisión de dos a cinco años si se difunden, revelan o ceden a terceros los datos o hechos descubiertos o las imágenes captadas a que se refieren los números anteriores.

Será castigado con las penas de prisión de uno a tres años y multa de doce a veinticuatro meses, el que, con conocimiento de su origen ilícito y sin haber tomado parte en su descubrimiento, realizare la conducta descrita en el párrafo anterior.

4. Si los hechos descritos en los apartados 1 y 2 de este artículo se realizan por las personas encargadas o responsables de los ficheros, soportes informáticos, electrónicos o telemáticos, archivos o registros, se impondrá la pena de prisión de tres a cinco años, y si se difunden, ceden o revelan los datos reservados, se impondrá la pena en su mitad superior.

5. Igualmente, cuando los hechos descritos en los apartados anteriores afecten a datos de carácter personal que revelen la ideología, religión, creencias, salud, origen racial o vida sexual, o la víctima fuere un menor de edad o un incapaz, se impondrán las penas previstas en su mitad superior.

6. Si los hechos se realizan con fines lucrativos, se impondrán las penas respectivamente previstas en los apartados 1 al 4 de este artículo en su mitad superior. Si además afectan a datos de los mencionados en el apartado 5, la pena a imponer será la de prisión de cuatro a siete años.

Si analizamos el artículo 197.1, podemos observar que para que exista delito de revelación de secretos mediante apoderamiento o interceptación de comunicaciones, es necesario un ánimo subjetivo, que se concreta en la expresión ”para descubrir los secretos o vulnerar la intimidad de otro”. Si no existe la intencionalidad de descubrir secretos o vulnerar la intimidad, no hay delito, por faltar un elemento subjetivo del injusto. Del mismo modo, y ya en lo que se refiere al tipo objetivo, es necesario que exista un efectivo apoderamiento o interceptación de la información, realizado sin consentimiento. Para consumar el delito, no es suficiente con tener acceso a la estructura de directorios de un sistema: es necesario apoderarse o interceptar los documentos personales o correos electrónicos contenidos en el mismo, que han de tener un carácter objetivamente íntimo.

El artículo 197.2 criminaliza conductas distintas: apoderamiento, utilización, modificación, o acceso a datos reservados de carácter personal o familiar de otro. Al igual que en el caso del artículo 197.1, el delito requiere una efectiva agresión a la intimidad: los datos han de tener un carácter objetivamente reservado, y se ha de acceder de algún modo a los mismos. En los dos supuestos, el simple acceso al sistema no es delito, si no hay afectación de la intimidad.

Observemos ahora cuál es la propuesta de modificación del Proyecto de Reforma de Código Penal:

Cuadragésimo sexto.

En el artículo 197 se introduce un nuevo apartado 3, pasando los actuales apartados 3, 4, 5 y 6 a ser los apartados 4, 5, 6 y 7 y se añade el apartado 8, que quedan redactados como siguen:

"3. El que por cualquier medio o procedimiento y vulnerando las medidas de seguridad establecidas para impedirlo, acceda sin autorización a datos o programas informáticos contenidos en un sistema informático o en parte del mismo o se mantenga dentro del mismo en contra de la voluntad de quien tenga el legítimo derecho a excluirlo, será castigado con pena de prisión de seis meses a dos años.

Cuando del delito fuere responsable una persona jurídica de acuerdo con lo establecido en el artículo 31 bis de este Código, se le impondrá la pena de multa del tanto al duplo del perjuicio causado.

8. Si los hechos descritos en los apartados anteriores se cometiesen en el seno de una organización o grupo criminales, se aplicarán respectivamente las penas superiores en grado."

Aunque lo que me pide el cuerpo es picadora y steak tartare, intentaré descuartizar el tipo penal con bisturí, para servirlo en carpaccio:

“Por cualquier medio o procedimiento”: la prudente tasación de supuestos, el numerus clausus de los vigentes artículos 197.1 y 197.2 desaparece. Cualquier medio o procedimiento, aunque sea pinchar con el ratón: olé por la seguridad jurídica.

“Vulnerando las medidas de seguridad establecidas para impedirlo”: ¿Se puede entrar libremente en un sistema sin firewall, sin cifrado, y con archivos compartidos? ¿Se puede considerar un Windows XP pelado una medida de seguridad suficiente para consumar el delito? ¿Qué debe entenderse por “medida de seguridad establecida para impedir el acceso”?

“Acceda sin autorización a datos o programas informáticos”: Ya no hace falta que sean datos reservados de carácter personal o familiar. Es más, el nuevo artículo no se limita a datos, sino que amplía la cobertura penal a simples programas informáticos, de cualquier tipo, aunque tengan carácter freeware, y su copia sea libre.

“Contenidos en un sistema informático o en parte del mismo”: ¿Qué se debe entender por “parte de un sistema”? Lo primero de todo: ¿esa parte del sistema se puede encender sola? ¿Es parte de un sistema la batería, o la RAM, o el redactor del proyecto entiende que un disco duro ya es parte de un sistema? El artículo parece redactado por la misma mente privilegiada que reguló el canon de los discos duros, entendiendo como disco duro de ordenador “el dispositivo de almacenamiento magnético de un ordenador en el que se aloja el sistema operativo de dicho ordenador, al cual está conectado con carácter permanente, de forma que éste solo y exclusivamente pueda servir de disco maestro o del sistema en el sentido de que su conexión sólo le permite adoptar esa funcionalidad y no la de disco esclavo.” Les prometo que no me lo he inventado: consulten la Orden de Presidencia 1743/2008, de 18 de junio, impulsada por los Ministerios de Cultura e Industria, y firmada por María Teresa Fernández de la Vega.

“O se mantenga dentro del mismo en contra de la voluntad de quien tenga el legítimo derecho a excluirlo”: Entramos de lleno en la realidad virtual: “mantenerse” dentro del mismo, con un par. No dice “manteniendo una sesión abierta”, no. Dice “mantenerse”, como si estuviésemos hablando del mundo físico: que me digan cómo puede meterse un hacker de metro noventa en un netbook, y sobrevivir al intento.

Es lo que hay, señoras y señores. Este es el nivel de redacción de los proyectos de Código Penal, los instrumentos legales que pueden determinar que una persona entre en la cárcel.

Ustedes pensarán que bueno, que eso es culpa del Gobierno, y que en las Cortes todavía se puede poner remedio, porque algo tendrá que decir la oposición. Pues no: abandonen toda esperanza. Las enmiendas que han presentado los restantes partidos políticos no tocan este artículo, no sé si porque no saben o porque no se atreven.

En fin, habrá que encomendarse a la divina providencia, que siempre acaba enviando un ángel, en forma de Letrado de las Cortes o Catedrático de Derecho Penal llamado a consultas. Y si todo falla, recuerden: a pesar del Ejecutivo y el Legislativo, todavía nos queda el Poder Judicial.

4.- La nueva regulación del delito de daños informáticos

El Código Penal vigente regula los daños informáticos en el artículo 264.2:

Artículo 264.

1. Será castigado con la pena de prisión de uno a tres años y multa de doce a veinticuatro meses el que causare daños expresados en el artículo anterior, si concurriere alguno de los supuestos siguientes:

1. Que se realicen para impedir el libre ejercicio de la autoridad o en venganza de sus determinaciones, bien se cometiere el delito contra funcionarios públicos, bien contra particulares que, como testigos o de cualquier otra manera, hayan contribuido o puedan contribuir a la ejecución o aplicación de las Leyes o disposiciones generales.

2. Que se cause por cualquier medio infección o contagio de ganado.

3. Que se empleen sustancias venenosas o corrosivas.

4. Que afecten a bienes de dominio o uso público o comunal.

5. Que arruinen al perjudicado o se le coloque en grave situación económica.

2. La misma pena se impondrá al que por cualquier medio destruya, altere, inutilice o de cualquier otro modo dañe los datos, programas o documentos electrónicos ajenos contenidos en redes, soportes o sistemas informáticos.

Y esto es lo que establece el Proyecto de Reforma:

Quincuagésimo sexto.

Se modifica el artículo 264, que queda redactado como sigue:

"1. El que por cualquier medio, sin autorización y de manera grave borrase, dañase, deteriorase, alterase, suprimiese, o hiciese inaccesibles datos o programas informáticos ajenos, cuando el resultado producido fuera grave, será castigado con la pena de prisión de seis meses a dos años.

2. El que por cualquier medio, sin estar autorizado y de manera grave obstaculizara o interrumpiera el funcionamiento de un sistema informático ajeno, introduciendo, transmitiendo, dañando, borrando, deteriorando, alterando, suprimiendo o haciendo inaccesibles datos informáticos, cuando el resultado producido fuera grave, será castigado, con la pena de prisión de seis meses a tres años.

3. Se impondrán las penas superiores en grado a las respectivamente señaladas en los dos apartados anteriores y, en todo caso, la pena de multa del tanto al décuplo del perjuicio ocasionado, cuando en las conductas descritas concurra alguna de las siguientes circunstancias:

1.º Se hubiese cometido en el marco de una organización criminal.

2.º Haya ocasionado daños de especial gravedad o afectado a los intereses generales.

4. Cuando de los delitos comprendidos en este artículo fuere responsable una persona jurídica de acuerdo con lo establecido en el artículo 31 bis de este Código, se le impondrá la pena de multa del tanto al duplo del perjuicio causado en los supuestos previstos en los apartados 1 y 2, y del tanto al décuplo en el supuesto del apartado 3."

En honor a la verdad, la propuesta del artículo 264 está bastante mejor redactada que la del 197.3, y su pretensión está clara: criminalizar la simple paralización de un sistema, tales como los ataques de denegación de servicio, de difícil persecución con el Código actual, como se puso de manifiesto en los casos que afectaron a Menéame y Genbeta.

El nuevo redactado ha atemperado el rigor del texto anterior, al exigir que la conducta se lleve a cabo “sin autorización y de manera grave”, lo que dejará extramuros del derecho penal muchas bromas informáticas de escasa gravedad.

Aún así, he encontrado un pequeño “bug” en el código: en algo nos tenemos que parecer los abogados a los hackers. En el apartado primero del artículo 264 se sigue manteniendo la palabra “ajenos” relativa a programas informáticos, y como consecuencia de ello se deja una puerta de escape para los sinvergüenzas que comercializan la cesión de uso de software con puertas traseras o bombas lógicas. Al exigirse que los programas dañados sean “ajenos” no podría perseguirse penalmente a quien daña su propio programa, al objeto de extorsionar comercialmente a sus cesionarios.

Quiten esa palabra, por favor, que causa daño a la vista, y así podremos perseguir a aquellos que, por la sucia vía del chantaje y no por sus méritos, pretenden vender mantenimiento informático de por vida.

5.- A modo de conclusión

El derecho penal es un bisturí, que en manos de nuestros políticos se utiliza como hacha de combate electoral. Se legisla a golpe de telediario, y siempre en beneficio de intereses económicos muy concretos, que nada tienen que ver ni con la intimidad ni con la seguridad informática.

En materia de hacking, y como experiencia privilegiada en lo que se refiere a nuevas tecnologías, el Partido Popular ya perdió toda doncellez, estableciendo la justicia que entrar educadamente en un sistema informático, dejando una tarjeta de visita, no constituía delito alguno. Después de aquel primer aviso, recibió unos cuantos más, y el último fue una sonora pitada por SMS.

El PSOE se está ganando a pulso un primer aviso. Y sería bueno que recordase que al final del camino le aguarda una jornada de reflexión, donde los ciudadanos dispondrán de infinidad de medios tecnológicos para hacerse oír.

Recuérdenlo ambos partidos, y que sus diputados y senadores se ganen honradamente lo que les pagamos. No olviden nunca que les estamos observando atentamente. Por fuera y por dentro.

Madrid, 27 de abril de 2010.